Muchos administradores de sistemas creen que solo una cuenta que sea miembro del grupo administradores del dominio puede añadir equipos al dominio de Active Directory.

Buscar

Home » Posts filed under GPO

Mostrando entradas con la etiqueta GPO. Mostrar todas las entradas

Mostrando entradas con la etiqueta GPO. Mostrar todas las entradas

Windows: Desactivar botón suspender teclado (GPO)

En este artículo veremos cómo desactivar el botón suspender del teclado.

Para desplegar esta configuración de forma masiva, podemos utilizar directivas de grupo (GPO).

Desactivar el botón de suspender del teclado es muy interesante en entornos donde no queremos que el usuario pueda pulsar el botón por error y suspender el equipo.

Windows: GPOs la NIC inicia mas tarde

Cuando trabajamos con directivas de grupo (GPOs) nos podemos encontrar con que el adaptador de red inicie mas tarde que el procesado de las directivas de grupo (GPO).

GPO: Eliminar "Configuración adicional del registro"

Nos podemos encontrar que al ver el contenido de una directiva de grupo (GPO), exista el apartado: "Configuración adicional del registro" y queramos eliminarlo.

Si tenemos la GPMC en inglés, veremos este apartado como: "Extra Registry Settings".

Windows: Desactivar notificaciones GPO

En este post veremos como desactivar las notificaciones de Windows utilizando directivas de grupo (GPO).

Windows: Deshabilitar inicio rápido

En este post veremos distintos métodos para deshabilitar el inicio rápido (fast startup) en sistemas operativos Windows.

GPO: Quitar botón apagar

En según que entorno nos puede interesar quitar las opciones de apagar, reiniciar, etc...

GPO: Habilitar escritorio remoto

En este post veremos cómo habilitar y configurar el servicio de escritorio remoto de un equipo utilizando una GPO (Group Policy Object - Directiva de grupo).

GPO: Impedir guardar en el escritorio

Una de las costumbres que tienen muchos usuarios es ir guardando ficheros en el escritorio.

En algunos casos, los administradores redirigen el escritorio a un recurso compartido en la red para poder hacer copias de seguridad de su contenido.

Windows: Actualizar plantillas administrativas

Cuando disponemos de una versión de controlador de dominio (DC) inferior a la versión de Windows cliente, es buena idea actualizar las plantillas administrativas.

Windows: Home gpedit.msc

Existen ediciones de Windows (Home, Starter) donde no se integran el editor de directivas de grupo local: gpedit.msc

Las ediciones de Windows Professional, Enterprise y Ultimate, se pueden añadir a un dominio de Active Directory y disponen de directivas de grupo locales y de dominio.

El editor de directivas locales es: gpedit.msc y el editor de directivas de dominio es: gpmc.msc

Las ediciones de Windows Professional, Enterprise y Ultimate, se pueden añadir a un dominio de Active Directory y disponen de directivas de grupo locales y de dominio.

El editor de directivas locales es: gpedit.msc y el editor de directivas de dominio es: gpmc.msc

GPO: Pedir confirmación al eliminar

Una de las novedades introducidas en Windows 8, 8.1 y que se mantiene en Windows 10 es que por defecto, al eliminar ficheros, no pide confirmación tanto si los ficheros residen en unidades locales o en unidades de red.

Este mismo comportamiento lo encontramos en los sistemas Windows Server 2012, 2012 R2 y Windows Server 2016.

Para que el sistema operativo nos pida confirmación al eliminar un fichero, basta con configurar la opción en las propiedades de la papelera de reciclaje.

En entornos de Active Directory, podremos desplegar esta configuración utilizando una directiva de grupo.

En entornos de Active Directory, podremos desplegar esta configuración utilizando una directiva de grupo.

GPO: Evitar creación thumbs.db en red

¿Qué es thumbs.db?

Si examinamos nuestros servidores de ficheros, veremos que en algunas de las carpetas encontramos ficheros ocultos con el nombre: thumbs.db

Los ficheros thumbs.db (Windows thumbnail cache) solo se crean si:

- Tenemos el panel vista previa del explorador de Windows activada.

- Si en la carpeta hay ficheros que se pueda efectuar una vista previa tipo: fotos, vídeos, ficheros HTML, documentos (DOCX), presentaciones (PPTX), etc..

"Ruta demasiado larga": Solución con GPO

Todo administrador de sistemas se ha encontrado en alguna ocasión con el siguiente problema:

Al intentar crear o eliminar o incluso leer una estructura de directorios de más allá de 256 caracteres aparece uno de los siguientes errores:

No se puede tener acceso a esta carpeta.

Ruta de acceso es demasiado larga.

No se puede crear la carpeta XXXX

El nombre de archivo o la extensión es demasiado largo.

En inglés: "file name too long" o bien "path too long".

Una vez nos encontramos con el error, si lo que queremos es eliminar la estructura, podemos utilizar, por ejemplo la siguiente técnica:

Pero de hecho el problema de "Ruta de acceso es demasiado larga" y los 256 caracteres no ocurre debido a una limitación en el sistema de ficheros NTFS o exFAT.

Los sistemas de ficheros NTFS o exFAT no tienen la limitación de los 256 caracteres.

El problema reside en la API de Windows y la variable MAX_PATH definida a 260 caracteres como máximo.

El valor de MAX_PATH no se puede cambiar.

El valor de MAX_PATH no se puede cambiar.

Si para administrar la estructura (crear, eliminar, leer) la herramienta en cuestión utiliza la API (application programming interface) de Windows con la variable MAX_PATH tendremos el problema, por ejemplo, utilizando el Explorador de Windows.

Con Windows 10 a partir de los parches publicados en agosto de 2016 (Anniversary Update) o en Windows Server 2016 RTM se incorpora lo que podría resultar la solución definitiva del problema: Aplicar una directiva de grupo (GPO) de equipo.

Esta GPO de equipo la podremos encontrar como GPO local (gpedit.msc) o como GPO de dominio (gpmc.msc).

Ubicación de la GPO en inglés:

Policies > Computer Configuration > Administrative Templates > System > FileSystem > Enable Win32 long paths

Ubicación de la GPO en inglés:

Policies > Computer Configuration > Administrative Templates > System > FileSystem > Enable Win32 long paths

Ubicación de la GPO en castellano:

Politicas > Configuración de equipo > Plantillas administrativas > Sistema > Sistema de ficheros > Habilitar rutas de acceso Win32 largas

Especial atención con esta GPO porque si la activamos: La configuración queda guardada fuera de la zona del registro dedicada a las políticas.

Esto significa que la administración de la política deberá realizarse como si se tratase de una preferencia, por lo tanto, una vez activada y aplicada la política, para deshacer los cambios, será necesario realizar una GPO contradictoria.

En este post, también podemos ver cómo listar cuales son las rutas largas a partir de cierta ruta:

Windows: Listar rutas largas (SYSADMIT.com)

Active Directory: Usuario no puede cambiar password

Una consulta técnica muy interesante que me han realizado es la siguiente:

Escenario:

En un entorno de Active Directory:

- Un usuario no puede cambiar el password, en cambio el administrador si puede hacerlo.

- La opción de la ficha del usuario: "El usuario no puede cambiar la contraseña" (*) está desmarcada.

(*) Usuarios y equipos de Active Directory (dsa.msc), propiedades sobre un usuario, pestaña "Cuenta", apartado "Opciones de cuenta", opción: "El usuario no puede cambiar la contraseña".

GPO: Establecer fondo escritorio

Uno ejemplo de uso de directiva de grupo (GPO - Group Policy Object) es configurar un fondo de escritorio corporativo a una serie de usuarios.

El formato del fichero que corresponda el fondo de escritorio puede ser: BMP o JPG.

La posibilidad de configurar esta GPO está disponible desde Windows Server 2000 y sigue en versiones actuales de Windows Server.

Dependiendo de las versiones de sistema operativo de nuestros clientes, deberemos configurar unas u otras GPOs.

Veamos el detalle de las GPOs necesarias para configurar el fondo de pantalla corporativo para nuestros usuarios:

La ubicación de las GPO: 1,2 y 3 reside en:

Si Windows Server está en castellano:

Configuración de usuario > Directivas > Plantillas administrativas > Active Desktop > Active Desktop

Si Windows Server está en Inglés:

Si Windows Server está en Inglés:

User Configuration > Policies > Administrative Templates > Desktop > Desktop

GPO1: Establecer fondo escritorio: Habilitar Active Desktop

"Habilitar Active Desktop" en inglés: "Enable Active Desktop"

Solo configurar esta GPO si el usuario realizará login sobre alguno de estos sistemas operativos: Windows Server 2003, Windows XP y Windows 2000.

La GPO: "Habilitar Active Desktop" evita que los usuarios puedan configurar "Active Desktop"

El valor a configurar para esta GPO debe ser: "Habilitada".

GPO2: Establecer fondo escritorio: No permitir cambios

"No permitir cambios" en inglés: "Prohibit changes"

Solo configurar esta GPO si el usuario realizará login sobre alguno de

estos sistemas operativos: Windows Server 2003, Windows XP y Windows

2000.

La GPO: "No permitir cambios": Impide que los usuarios puedan habilitar, deshabilitar o cambiar la configuración de Active Desktop.

El valor a configurar para esta GPO debe ser: "Habilitada".

GPO3: Establecer fondo escritorio: Tapiz del escritorio

"Tapiz del escritorio" en inglés: "Desktop Wallpaper"

Con esta GPO indicaremos la ruta donde se ubica el fichero de fondo de pantalla.

Podemos indicar o bien una ruta local: Por ejemplo: C:\Windows\imagen.JPG

En el caso de la ruta local, deberemos copiar el fichero previamente en todos los equipos en la ruta especificada.

o bien una ruta UNC (Universal Naming Convention): Por ejemplo:

\\FS1\Fondo-Escritorio\Fondo-Escritorio.jpg

\\FS1\Fondo-Escritorio\Fondo-Escritorio.jpg

Siendo en este ejemplo, "FS1" el nombre del servidor de ficheros, "Fondo-Escritorio", el nombre del recurso compartido y "Fondo-Escritorio.jpg", el nombre del fichero de la imagen.

La ruta UNC también puede apuntar al SYSVOL, por ejemplo, en el caso del dominio de Active Directory, SYSADMIT.local:

\\SYSADMIT.local\SYSVOL\SYSADMIT.local\scripts\Fondo-Escritorio\Fondo-Escritorio.jpg

\\SYSADMIT.local\SYSVOL\SYSADMIT.local\scripts\Fondo-Escritorio\Fondo-Escritorio.jpg

Tanto si especificamos una ruta local o una ruta UNC como ubicación del fichero de imagen: Es importante tener en cuenta que el usuario debe disponer de permisos NTFS para poder leer el fichero, pero no para modificarlo.

También debemos tener en cuenta que la configuración de esta GPO no se aplica a sesiones de escritorio remoto (RDP).

GPO4: Establecer fondo escritorio: Impedir cambiar el fondo de pantalla

"Impedir cambiar el fondo de pantalla" en inglés: "Prevent Changing Desktop Background".

Deberemos configurar esta GPO para todos los sistemas operativos.

La ubicación de la GPO4 reside en:

Si Windows Server está en castellano:

Configuración de usuario > Directivas > Plantillas administrativas > Panel de control > Personalización

Si Windows Server está en castellano:

Configuración de usuario > Directivas > Plantillas administrativas > Panel de control > Personalización

Si Windows Server está en Inglés:

User Configuration > Administrative Templates > Control Panel > Personalization

El valor a configurar para esta GPO debe ser: "Habilitada".

Mapa ubicación GPOs:

Vista GPMC.msc: Editor de GPOs en Windows Server 2012 R2 en castellano:

GPO: Reducir tamaño de C:\Windows\Installer

En un post anterior vimos como iniciar el servicio Windows Installer en modo seguro:

Otro tema relacionado con el servicio Windows Installer es el tamaño de la carpeta: C:\Windows\Installer

Esta carpeta está oculta y contiene ficheros MSI y MSP correspondientes a la caché del servicio Windows Installer.

De forma predeterminada Windows Installer puede llegar a utilizar hasta el 10% del tamaño del volumen donde se encuentra instalado Windows.

Por ejemplo, si tenemos instalado Windows en la unidad C: y esta unidad es de 100GB, el directorio C:\Windows\Installer puede llegar a crecer hasta los 10GB.

El tamaño máximo del la carpeta C:\Windows\Installer puede llegar a controlarse utilizando una clave en el registro o una GPO de equipo.

El requisito es que la versión de Windows Installer sea la 3.0 o superior.

Para averiguar la versión de Windows Installer, bastará con ejecutar desde CMD: msiexec /?

Veamos como controlar el tamaño de C:\Windows\Installer con una GPO de equipo.

En castellano:

"

Configuración del equipo > Directivas > Plantillas administrativas > Componentes de Windows > Windows InstallerControlar el tamaño máximo de la memoria caché de los archivos de línea base

"

En inglés:

"

Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Installer

Control maximum size of baseline file cache

Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Installer

Control maximum size of baseline file cache

"

e introducimos un valor.

Este valor corresponde al % de tamaño máximo de ocupación respecto al volumen donde se ubica Windows.

Ejemplos:

- Disco de 100GB, valor 20, corresponde a 20GB de tamaño máximo.

- Disco de 100GB, valor 100, corresponde a 100GB de tamaño máximo.

- Disco de 100GB, valor 0, corresponde a 0GB de tamaño máximo.

El valor predeterminado es 10.

También podemos controlar el tamaño de C:\Windows\Installer con una clave en el registro:

reg add HKLM\Software\Policies\Microsoft\Windows\Installer /v MaxPatchCacheSize /t REG_DWORD /d X /f

Donde X, seria el valor a configurar.

Hemos de tener en cuenta que la aplicación de la GPO o clave en el registro por ejemplo a valor 0, no eliminará los ficheros existentes.

---

En casos donde es necesario hacer limpieza de la carpeta y eliminar totalmente el directorio de caché, podríamos ejecutar:

Desde un CMD con derechos de Administrador:

Net Stop msiserver /Y

Reg Add HKLM\Software\Policies\Microsoft\Windows\Installer /v MaxPatchCacheSize /t REG_DWORD /d 0 /f

RmDir /q /s %WINDIR%\Installer\$PatchCache$

Net Start msiserver /Y

Net Stop msiserver /Y

Reg Add HKLM\Software\Policies\Microsoft\Windows\Installer /v MaxPatchCacheSize /t REG_DWORD /d 10 /f

Net Start msiserver /Y

El proceso consiste el lo siguiente:

- Detenemos el servicio de Windows Installer.

- Añadimos la clave en el registro que configura el tamaño de la caché a 0.

- Borramos el contenido de la carpeta $PatchCache$

- Iniciamos el servicio Windows Installer, para que actúe el parámetro 0.

- Detenemos el servicio de Windows Installer.

- Añadimos la clave en el registro que configura el tamaño de la caché a 10, valor predeterminado.

- Iniciamos el servicio Windows Installer, para que actúe el parámetro 10.

Veeam Backup: Recuperación granular de GPOs

Una de las novedades que incorpora la versión 9 de Veeam Backup & Replication es la recuperación granular de GPOs (Group Policy Objects) en entornos de Active Directory.

Esta funcionalidad está incorporada dentro de la herramienta: "Veeam Explorer for Microsoft Active Directory" introducida en la versión 8 de Veeam Backup & Replication y con la versión 9, nos permitirá recuperar de forma granular GPOs, además podremos comparar el entorno de backup o réplica con el entorno de producción.

Igual que con el resto de "Veeam Explorers" no es necesario instalar ningún agente en el controlador de dominio (DC) para recuperar de forma granular GPOs.

Igual que con el resto de "Veeam Explorers" no es necesario instalar ningún agente en el controlador de dominio (DC) para recuperar de forma granular GPOs.

Los requisitos de esta funcionalidad son:

- Versiones de controlador de dominio (DC) admitidas:

Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, Windows Server 2008, Windows Server 2003 SP2.

- La edición de Veeam Backup & Replication v9 requerida es: Enterprise o Enterprise Plus.

En primer lugar deberemos iniciar el "Veeam Explorer for Microsoft Active Directory" desde un backup o réplica.

En el siguiente ejemplo, vemos como iniciar "Veeam Explorer for Microsoft Active Directory" desde un backup:

Home > Restore > Application items > Microsoft Active Directory

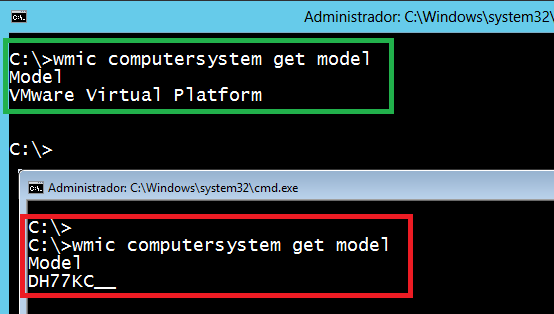

GPO: Aplicar solo a VMs

Una de las funcionalidades de las GPOs es condicionar su aplicación al resultado de una consulta WMI (Windows Management Instrumentation).

- Si el resultado de la consulta WMI es afirmativo: Se ejecutará la GPO.

- Si el resultado de la consulta WMI es negativo: No se ejecutará la GPO.

Podemos encontrar el servicio WMI en todos los equipos Windows y podemos realizar consultas utilizando PowerShell o desde cmd con el comando wmic.

En según que escenarios nos puede interesar aplicar ciertas GPOs solo a equipos físicos o solo a VMs.

Para ello tenemos dos opciones:

1) Situar los equipos físicos y virtuales en OUs distintas, después vincular las GPOs que queramos en cada unidad organizativa.

2) Condicionar las GPOs que queramos aplicar al resultado de un filtro WMI. Si el resultado de la consulta WMI es afirmativa, se aplicará la GPO.

Debemos tener en cuenta que una GPO con un filtro WMI consumirá recursos del lado cliente cada vez que se produzca la aplicación de la GPO.

Veamos un ejemplo de consulta WMI:

Para determinar si un equipo es físico o virtual utilizando una consulta WMI, podemos ejecutar desde CMD:

wmic computersystem get model

VMWare y GPO: Defrag Windows

En sistemas operativos Windows, a partir de Windows Vista y Windows Server 2008 podemos encontramos con que el defragmentador se ejecuta de forma programada de forma predeterminada.

Ubicación tarea programada:

Podemos ver si existe la tarea programada de la siguiente forma:

%windir%\system32\taskschd.msc

Ubicación:

Programador de tareas > Biblioteca del programador de tareas > Microsoft > Windows > Defrag

Nombre de la tarea: ScheduledDefrag

Programador de tareas > Biblioteca del programador de tareas > Microsoft > Windows > Defrag

Nombre de la tarea: ScheduledDefrag

Defrag de Windows en una VM:

Disponemos de información detallada en este enlace:

Como podemos ver, el uso del defragmentador de Windows en una VM, tiene las siguientes consecuencias:

1) Provisionado de discos thin: El defrag puede engordarlos.

2) Linked Clone VMs: Entornos VDI, los ficheros asociados a las diferencias, se engordan durante la ejecución del defrag.

3) VMs Replicadas: Se produce tráfico entre las VMs debido a los cambios de bloques durante la ejecución del defrag.

4) Snapshots de VMs: Los ficheros asociados a las diferencias, se engordan durante la ejecución del defrag.

5) CBT (Change Block Tracking): Utilizado por los sistemas de backup a nivel de hipervisor, mayor número de bloques que han cambiado, mayor tiempo de ejecución en las tareas de backup.

6) Storage vMotion: Utiliza CBT.

7) Generación de I/O de disco durante el proceso de defrag.

Más información acerca del CBT en entornos VMWare VSphere y backup:

En VMs que no tienen snapshots, no están replicadas, utilizan provisionado de disco thick, etc, podríamos ejecutar el defrag de Windows sin consecuencias exceptuando el CBT.

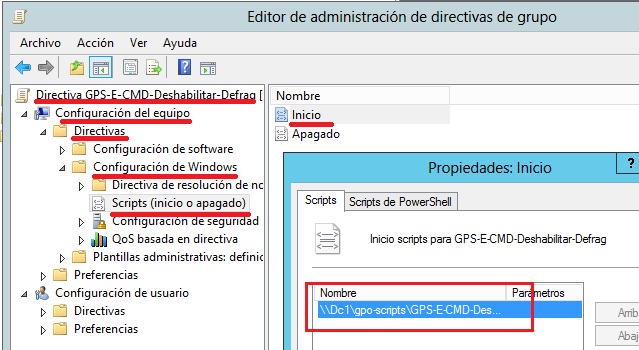

GPO para deshabilitar/habilitar la tarea programada de defrag en VMs Windows:

Podemos controlar en que VMs Windows se ejecuta la tarea programada por defecto de defrag con una GPO.

Para deshabilitar la tarea programada de defrag en VMs Windows, basta con ejecutar sobre las mismas:

schtasks /change /tn "microsoft\windows\defrag\ScheduledDefrag" /disable

Podemos automatizar su ejecución con una GPO de máquina:

Situamos los equipos donde queremos aplicar la GPO en una OU.

Creamos y vinculamos en la OU una GPO de equipo que ejecute un script al iniciar el equipo:

Configuración de equipo > Directivas > Configuración de Windows > Scripts (inicio o apagado) > Inicio

El script contendrá (deshabilita la tarea programada):

schtasks /change /tn "microsoft\windows\defrag\ScheduledDefrag" /disable

Podemos verificar su ejecución en el programador de tareas (taskschd.msc) de Windows sobre un equipo situado en la OU donde se ha aplicado la directiva:

También es posible deshabilitar la tarea programada utilizando PowerShell de la siguiente forma:

Get-ScheduledTask ScheduledDefrag | Disable-ScheduledTask

Suscribirse a:

Entradas (Atom)